Inyección SQL

en Formularios

Como prevenir la Inyección de código SQL malicioso

1. Introducción

La inyección SQL es una de las vulnerabilidades más comunes y peligrosas en el desarrollo de aplicaciones que interactúan con bases de datos. En el contexto de Microsoft Access, donde el uso de formularios es frecuente para recolectar datos de entrada del usuario, es fundamental implementar mecanismos de defensa para evitar que instrucciones maliciosas sean inyectadas y ejecutadas desde estos puntos de entrada.Aquí encontraras un enfoque detallado para prevenir ataques de inyección SQL en aplicaciones desarrolladas con Access, centrado en consultas parametrizadas y otras prácticas esenciales de seguridad para desarrolladores.

2. ¿Qué es una Inyección SQL?

La inyección SQL (SQL Injection o SQLi) es un tipo de ataque en el que el atacante introduce comandos SQL maliciosos en campos de entrada que son interpretados por el motor de base de datos. Si estos comandos no están correctamente validados o parametrizados, pueden ejecutar acciones no autorizadas, como:• Acceso a datos confidenciales.

• Modificación o eliminación de registros.

• Ejecución de comandos administrativos.

• Autenticación sin credenciales válidas.

Ejemplo de entrada maliciosa en un formulario de inicio de sesión:

' OR '1'='1'

Si la aplicación concatena directamente este valor en una consulta SQL, puede resultar en una condición siempre verdadera, otorgando acceso no autorizado.

3. Riesgos en Access y VBA

Microsoft Access permite a los desarrolladores generar consultas dinámicas directamente desde código VBA. Si no se implementan medidas de seguridad adecuadas, esta práctica puede abrir una puerta a la inyección SQL.Formas comunes de vulnerabilidad:

• Uso de cadenas SQL construidas dinámicamente con entrada directa del usuario.

• Falta de validación o limpieza de los datos.

• Permisos excesivos otorgados a usuarios de formularios.

4. Técnicas de Prevención en Access con VBA

4.1 Consultas Parametrizadas con QueryDef

Las consultas parametrizadas son la técnica más recomendada en Microsoft Access para prevenir inyecciones SQL.

Ejemplo:

Dim db As DAO.Database

Dim qdf As DAO.QueryDef

Dim rst As DAO.Recordset

Set db = CurrentDb

Set qdf = db.QueryDefs("qBuscarClientesNombre")

qdf.Parameters("[NombreParametro]") = Me.txtNombre

Set rst = qdf.OpenRecordset()

Consulta predefinida en Access (qBuscarClientesNombre):

SELECT * FROM Clientes WHERE Nombre LIKE [NombreParametro] & "*";

Ventajas:

• El tipo de dato se valida automáticamente.

• El valor es tratado como dato literal, no como parte del SQL.

• Se impide la ejecución de comandos inyectados.

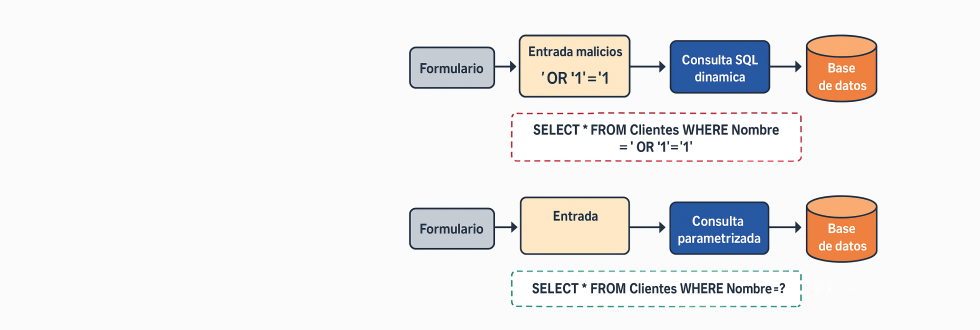

4.2 Evitar la Concatenación de Strings SQL

Inseguro: strSQL = "SELECT * FROM Clientes WHERE Nombre = '" & Me.txtNombre & "'"

Riesgo: El usuario puede inyectar: ' OR '1'='1

Y generar: SELECT * FROM Clientes WHERE Nombre = '' OR '1'='1'

Alternativa segura: Usar QueryDef. En casos excepcionales, filtrar los datos asegurando la validación de tipo, longitud y eliminación de caracteres peligrosos.

4.3 Validación y Limpieza de Datos

Valida cualquier entrada antes de usarla:

If Len(Me.txtNombreCliente) > 50 Or InStr(Me.txtNombreCliente, "'") > 0 Then

MsgBox "Nombre inválido."

Exit Sub

End If

Recomendaciones:

• Validar longitud, tipo y formato

• Usar listas blancas de caracteres válidos

• Evitar caracteres especiales como `'`, `--`, `;`

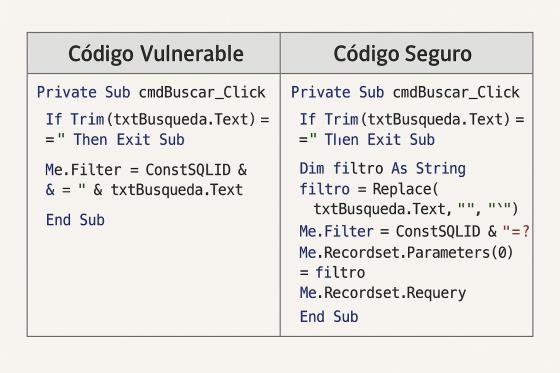

4.4 Evitar Comillas (solo si no se usa parametrización)

Si por alguna razón no puedes usar `QueryDef`, entonces evita las comillas simples:

nombre = Replace(Me.txtNombreCliente, "'", "''")

Esto previene cierres anticipados de cadenas en SQL.

4.5 Uso de ADO con Parámetros (Access + SQL Server)

En entornos avanzados, como Access vinculado a SQL Server, mejor usa ADO

:

Dim cmd As Object

Set cmd = CreateObject("ADODB.Command")

cmd.CommandText = "SELECT * FROM Usuarios WHERE Nombre = ?"

cmd.Parameters.Append cmd.CreateParameter("Nombre", 200, 1, 50, "Juan")

El código anterior ofrece una defensa robusta contra SQLi.

5. Ejemplo Completo de Búsqueda Segura con QueryDef

Escenario:• Tabla: Clientes.

• Formulario: frmBuscarClientes.

• Controles: txtNombre, subformulario subClientes.

5.1 Crear la consulta parametrizada:

SELECT * FROM Clientes WHERE Nombre LIKE [NombreParametro] & "*";

Guardar como: qBuscarClientesNombre.

5.2 Código en el botón de búsqueda:

Private Sub cmdBuscar_Click()

On Error GoTo ManejoError

Dim db As DAO.Database

Dim qdf As DAO.QueryDef

Dim rst As DAO.Recordset

Dim strNombre As String

strNombre = Trim(Me.txtNombre)

Set db = CurrentDb

Set qdf = db.QueryDefs("qBuscarClientesNombre")

For Each p In qdf.Parameters

p.Value = Null

Next p

qdf.Parameters("[NombreParametro]") = strNombre

Set rst = qdf.OpenRecordset()

Me.subClientes.Form.Recordset = rst

Exit Sub

ManejoError:

MsgBox "Error al buscar: " & Err.Description, vbExclamation

End Sub

Ventajas

• Código claro y sostenible.

• Evita toda concatenación insegura.

• Mejora el rendimiento al reutilizar QueryDef.

6. Medidas Adicionales de Seguridad en Access

6.1 Restringir Permisos

• Usa archivos con extensión .accde (versiones compiladas) para evitar que los usuarios modifiquen código o consultas.

• Asigna los mínimos privilegios necesarios en la base de datos.

6.2 Ocultar Componentes

• Desactiva el panel de navegación.

• Elimina el acceso a la ventana de SQL directa.

• Usa Access Runtime para una ejecución controlada.

7. Seguridad Avanzada para Access + SQL Server

7.1 Procedimientos AlmacenadosDim cmd As ADODB.Command

Set cmd = New ADODB.Command

cmd.CommandType = adCmdStoredProc

cmd.CommandText = "AuthenticateUser"

cmd.Parameters.Append cmd.CreateParameter("Usuario", adVarChar, adParamInput, 50, txtUsuario)

cmd.Parameters.Append cmd.CreateParameter("Password", adVarChar, adParamInput, 50, txtClave)

7.2 Cifrado y SSL

• Cifra columnas sensibles (por ejemplo, contraseñas, tarjetas) en el servidor SQL.

• Usa canales seguros (SSL/TLS) para conexiones ODBC.

8. Cómo Funciona un Ataque de Inyección SQL (Resumen)

- Entrada El atacante inyecta código en un formulario o URL.

- Construcción El sistema concatena la entrada en la consulta SQL.

- Ejecución El motor de base de datos interpreta el código inyectado.

- Explotación

Se acceden,

modifican o eliminan datos.

9. Tipos de Ataques por Inyección SQL

- Acceso indebido: ' OR '1'='1

- Eliminación de datos: '; DELETE FROM Clientes--

- Modificación de datos: '; UPDATE Usuarios SET Rol = 'Admin' WHERE Usuario = 'victima'--

- Exfiltración: Uso de

UNION

SELECT para mostrar otras

tablas.

10. Estrategia Global de Prevención

- Consultas parametrizadas Separan datos de lógica SQL.

- Validación de entrada Listas blancas, longitud, tipo.

- Uso de procedimientos almacenados Control de ejecución desde servidor.

- Principio de privilegios mínimos Evita que usuarios tengan permisos innecesarios.

- Revisión y auditoría de código periódica Detecta vulnerabilidades nuevas.

- Manejo de errores seguro Oculta detalles técnicos al usuario.

- Firewall de Aplicaciones Web (WAF)

Detecta patrones de ataque en

tiempo real.

11. Conclusión

La seguridad en Microsoft Access y VBA no debe tomarse a la ligera. La inyección SQL sigue siendo una amenaza activa. Con prácticas sólidas como el uso de consultas parametrizadas, validación estricta de datos, manejo adecuado de permisos y una arquitectura limpia, los desarrolladores pueden minimizar drásticamente los riesgos.Es importante adoptar una postura proactiva: no basta con que el sistema funcione; debe ser seguro. Además, la educación continua en seguridad es clave para mantenerse actualizado frente a nuevas amenazas.